Wobei können wir helfen?

Standard DSM Port ändern

Einleitung

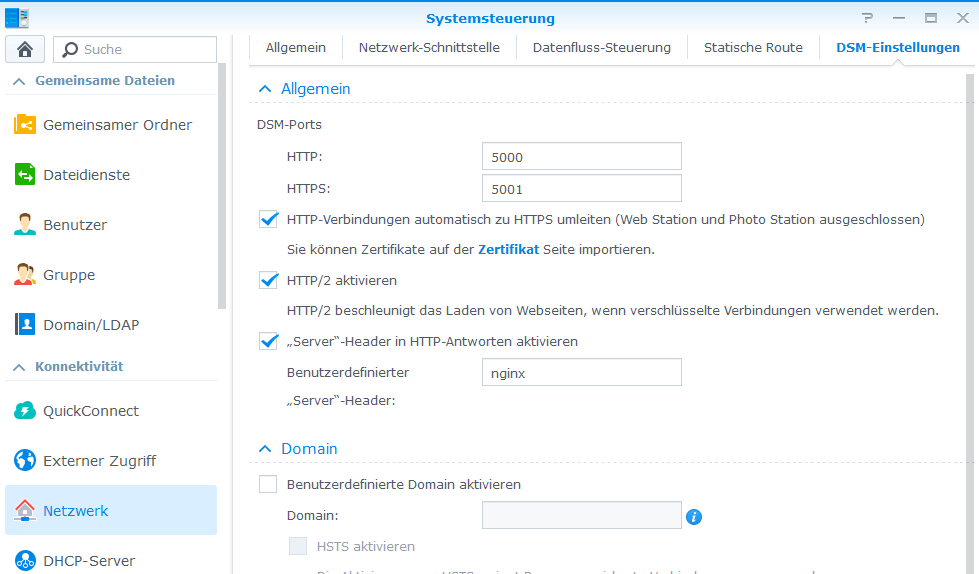

Standardmäßig steht nach der Installation der Synology, der Port 5000 für den ungesicherten Zugriff http und der Port 5001 für den Zugriff über das https Protokoll zur Verfügung.

Allerdings sind diese Ports bereits weltweit bekannt und werden natürlich auch von Cyberkriminellen gerne abgehört, um ungeschützte Synology NAS Systeme im Internet zu entdecken.

Das wäre nur dann nicht weiter schlimm, wenn weitere Schutzmaßnahmen, wie SecureSignin oder OTP usw. getroffen wurden. Jedoch sollte der Anwender die Angriffsfläche, oder auch die „einfachen“ Sicherheitslecks, so schnell wie möglich stopfen.

Dazu zählt neben dem „schwer zu erratenden Passwort“ ebenfalls auch den Standard-Port 5001 der Verwaltungswebseite der Synology etwas zu verstecken, oder gleich abzuändern.

Im Klartext bedeutet das, wenn die Synology aus dem Internet erreichbar sein soll und dazu eine entsprechende Port-Weiterleitungsregel im Router eingerichtet wird, kann die Sicherheit an dieser Stelle – zumindest ein wenig – dadurch erhöht werden, wenn der Standard-Port von 5001 in einen anderen beliebigen Port verändert wird. Natürlich sollte es sich dabei um einen freien und noch nicht für andere Zwecke, oder Dienste reservierten Port handeln.

Wie man den Standard-Port in der Synology unter DSM 6.2 ändern kann und die Freigabe in der Fritz!Box, oder anderem DSL-Router einrichten kann, habe ich im folgenden Video ausführlich erklärt:

Ports & Protokolle

Eine ausführliche Liste über die bereits „belegten Ports“ und was es damit auf sich hat, findet sich auf der Wikipedia Seite.

- Die Port-Adressen werden von der IANA vergeben und sind für alle Netzwerksysteme als bindend anzusehen.

- Dabei sind die Ports in drei Bereiche aufgeteilt.

- Well Known Ports (1-1023),

- sowie die Registred Ports (1024 -49151)

und die - Dynamic Allocated Ports (49152-65535).

- Die Portbereiche bis 49151 sind weitgehend für die Kommunikation von Anwendungen und Protokollen belegt und sollten daher nicht ohne weitere Prüfung verwendet werden.

- Die Ports – oder auch Anschluss-Nummern – die größer als 49152 und kleiner als 65535 sind dynamisch verwendbare Ports und können soweit bedenkenlos genutzt werden, sofern diese nicht bereits von anderen Synology Anwendungen der anderen Netzwerkgeräten verwendet werden.

Eine Liste der für die Synology-Anwendungen „reservierten Ports“ findet sich hie in unserem Artikel.

Videoanleitung

Unter DSM 7 hat sich der Zugang zu den Standard-Ports etwas geändert, wie dieser Clip zeigt:

Update 03-2021

Fehlerquelle Routereinstellungen

Immer wieder sehe ich im Coaching, dass die Port 5000 und 5001 unmaskiert in dem DSL-Router verwendet werden. Das ist allerdings ein großes Sicherheitsrisiko und passiert in vielen Fällen eher unbewusst und automatisch durch den Synology-Assistenten für die „automatische Routerkonfiguration„.

Wer diese Funktion verwenden möchte, sollte vorher den HTTPS-Port ändern und dies im Router kontrollieren und unbedingt bei der „automatischen Konfiguration“ die Freigabe für das http-Protokoll 5000 deaktivieren!

Grundsätzlich sollten nur die Ports, die unbedingt benötigt werden, am besten zu Fuß eingerichtet werden. Somit erhält man deutlich mehr Kontrolle und ist vor „ungewollten“ oder „unabsichtlich“ erstellten Portregeln am besten geschützt.

Maskierte & unmaskierte Ports

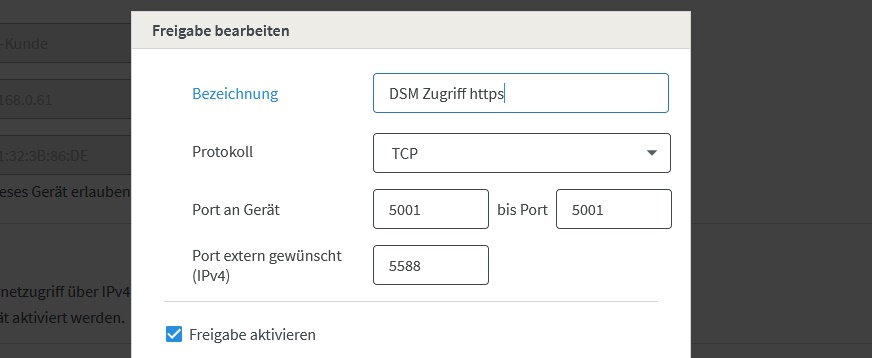

Maskiert bedeute, dass extern ein anderer Port verwendet wird als intern. Also im Router wird der Port 5588 für die Öffentlichkeit angegeben, der wiederum INTERN auf den Port 5001 zu der Synology zeigt. Das kann allerdings beim Erstellen von Freigabelinks zu fehlerhaften Links führen, da in der URL der Port für die Anwendung (z.B. 5001) eingetragen wird und nicht der maskierte Port (5588) der im Router definiert worden ist.

Im Zweifel muss also jeder erzeugte Freigabelink vor der Bekanntgabe erst einmal angepasst werden. Das ist u.U. viel Aufwand und kann durch die Verwendung eines unmaskierten Ports umgangen werden.

Port-Regel maskiert in der Fritz!Box

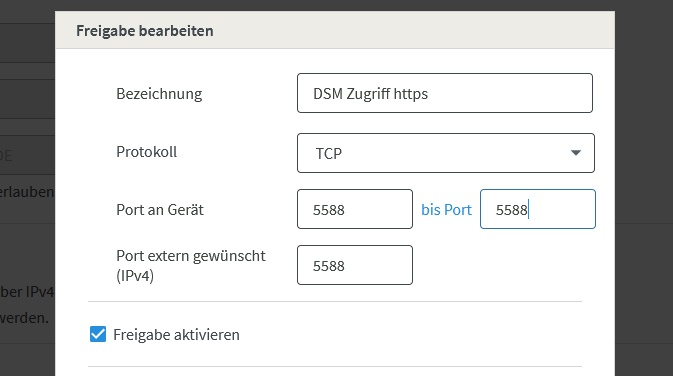

Unmaskiert bedeutet, dass extern wie auch intern der gleiche Port verwendet wird und damit eine Anpassung der erzeugten Freigabelinks nicht mehr notwendig ist. z.B. Im Router wird der Port 5001 auf die Synology am Port 5001 zeigen. Oder in geänderter Form, wie im Router der Port 5588 und auf der Synology ebenfalls der Port 5588.

Unmaskierte Port-Regel in der Fritz!Box

Das erspart viel Aufwand und behebt zugleich eine der beliebtesten Fehlerquellen bei der Datenfreigabe.

Gefahren im Internet

Wann ist eine Änderung des Standard-Ports nötig?

Grundsätzlich sollte die Änderung der Verwaltungswebseite immer dann erfolgen, wenn ein Zugriff auf die Synology über das Internet heraus geplant ist. Dabei spielt es auch keine Rolle, ob der DynDNS Name ganz kryptisch zu lesen ist, oder bei welchem DDNS-Provider der Name registriert worden ist. Fakt ist: Sobald die Synology aus dem externen Netzwerk (also Internet) erreichbar ist, wird Sie mit dem Standard-Port 5000 und 5001 innerhalb von wendigen Sekunden im Visier von Cybergangstern landen.

Die Onlinedienste der Kriminellen scannen das Internet weltweit nach bestimmte Ports, um einen ersten Angriff vorbereiten zu können. Dazu gehören zum einen die Ports für Webserver 443, 80 und 8080, sowie auch die beliebten Synology Ports 5000 und 50001. Wenn dann auch noch das Passwort schnell zu erraten ist, sind die Verbrecher innerhalb wendiger Minuten oder auch Sekunden im System und können die Synology in Ihren Besitz nehmen, ohne dass der Besitzer etwas davon merkt.

Unbemerkter Zugriff durch Hacker

Ein Hackerangriff auf die Synology geschieht meist unbemerkt und wird oftmals erst dann entdeckt oder bemerkt, wenn es schon zu spät ist. Gelangt ein Hacker auf das System, hat er so den Zugriff auf alle Ihre Daten und könnte diese für weitere kriminelle Zwecke missbrauchen. Das wäre schon mal super ärgerlich, wenn plötzlich „pikante Fotos“ bei Facebook oder anderen Plattformen auftauchen. Oder geheime und brisante Daten plötzlich weltweit zu Versteigerung angeboten werden.

Aber der noch schlimmere Fall, der auch allzu oft eintritt, ist das Verschlüsseln der Synology, oder Ihren Daten. Diese werden damit für den Benutzer unbrauchbar und erst nach einer dubiosen Lösegeldzahlung (vielleicht) wieder zu entschlüsseln und nutzbar. In diesen Fällen hilft natürlich ein gutes Backup-Konzept und nicht nur das Umstellen der Ports. Etwas mehr an Sicherheitsoptionen sollten dafür schon ausgereizt werden.

DynDNS immer mit selbst definierten Ports verwenden

Im Gegensatz zum Quick-Connect Dienst, hat man beim Verwenden einer DynDNS-Adresse die Möglichkeit seine eigenen Ports für ALLE ANWENDUNGEN selbst zu definieren und diese vom Standard abweichen zu lassen. Damit wird es für den Angreifer schon mal etwas schwerer zu erkennen, welche Anwendung sich an welchem Ort befindet und erschwert damit den Angriff deutlich.

Das ist natürlich nur eine der vielen Sicherheitsmann?nahmen, die zum Schutz der Synology beitragen. Noch etwas sicherer wird der Zugang über den Reverse Proxy, da so der Angreifer gar nicht abschätzen kann, was sich hinter der URL verbirgt und im Router keine expliziten Freigaben mehr eingerichtet werden müssen.

Online Kurse zum Thema

Wer bislang noch keine Erfahrungen mit DDNS, Zertifikaten, Portregeln und der Firewall gemacht hat, sollte sich jetzt intensiv damit beschäftigen und lernen, wie der externe Zugriff richtig abgesichert wird.

DSM 7.x Der Masterkurs von A – Z

Dieser 10-stündige DSM 7-Masterkurs liefert Dir nicht nur Antworten auf Deine Fragen, sondern zeigt Dir auch in vielen praxisbezogenen Beispielen und Anleitungen, wie Du Deine Synology sicher und zuverlässig im Netzwerk einsetzen kannst.

Crash-Kurs DynDNS & Quick Connect

In diesem Crash-Kurs lernst Du alles zum Thema externer Zugriff über das Internet. Wir gehen ausführlich auf die Voraussetzungen für einen gesicherten Zugriff ein und ich erkläre Dir, wann Du mit Quick-Connect arbeiten kannst und wann Du besser auf das DDNS zurückgreifen solltest.

Synology Firewall

In unserem Crash-Kurs erlernst Du innerhalb von einer Stunde mit vielen praktischen Tipps und Beispielen, wie die Synology-Firewall grundsätzlich funktioniert und wie Du die Regeln für Deine eigene Sicherheit einstellen kannst. Die Sicherheit Deiner Daten ist sonst ständig in Gefahr und führt zu Datenverlust

Remote Support Unterstützung

Sie kommen alleine überhaupt nicht weiter und können den Fehler einfach nicht finden, weil Ihnen dazu einfach das Fachwissen fehlt? Dann buchen Sie Ihren persönlichen Remote-Support bei uns. In einem persönlichen Coaching zeige ich Ihnen per TeamViewer, wie es bei Ihnen funktioniert.

Bei der Einrichtung der Synology fallen oft zahlreiche Fragen zu Sicherheit, Datenschutz und der Einrichtung der unterschiedlichen Pakete an.

Bei der Einrichtung der Synology fallen oft zahlreiche Fragen zu Sicherheit, Datenschutz und der Einrichtung der unterschiedlichen Pakete an.